Eksperci biorący udział w Forum Użytkowników Stormshield 2022 podkreślają, że cyberzagrożenia to coraz powszechniejsza praktyka dla wielu organizacji, niezależnie od ich wielkości, a wbrew powszechnemu przekonaniu atakującym może być także złośliwy insider. Kluczem do zapewnienia bezpieczeństwa jest nieustanne podnoszenie świadomości pracowników, także osób na niższych stanowiskach, ponieważ dla cyberprzestępców istotne jest złamanie pierwszego ogniwa.

Wedle raportu Data Breach Investigations (DBIR) w 2019 roku28 proc. naruszeń bezpieczeństwa dotyczyło organizacji zatrudniających mniej niż 1000 pracowników. Z kolei średni koszt naruszenia danych, w przypadku organizacji liczących poniżej 500 pracowników wyniósł 2,64 mln USD. Te przykładowe dane statystyczne mają niebagatelne znaczenie.

Założenie, że jesteśmy bezpieczni skoro nasza organizacja lub kategoria rynku, w której działamy nie są celami ataków, jest niestety poważnym błędem, który może mieć katastrofalne skutki. Pamiętajmy, że obecnie grupy cyberprzestępcze są wynajmowane przez organizacje przestępcze, a także całe państwa, do tworzenia i wykorzystywania zaawansowanych narzędzi hakerskich projektowanych w jednym celu – do przełamywania zabezpieczeń

– komentuje Daniel Suchocki, szef firmy ForSec, jeden z prelegentów Forum Użytkowników Stormshield 2022.

Ekspert zwraca przy tym uwagę, że większość organizacji skupia się na zapobieganiu zagrożeniom przez wykorzystywanie różnego rodzaju oprogramowania typu firewall, pomijając przy tym potencjał zagrożeń wewnętrznych.

W powszechnym przekonaniu sieć wewnętrzna jest traktowana jako zaufana, a Internet jako źródło niebezpieczeństw. To niestety błąd. Pamiętajmy, że atakującym może być także złośliwy insider – pracownik, dostawca czy serwisant.

– komentuje Daniel Suchocki.

Wewnętrznym zagrożeniem może być niezadowolony pracownik, chcący dokonać sabotażu lub osoba przekupiona przez konkurencje, co jest dość częstym zjawiskiem, jak również ktoś całkowicie nieświadomy, że został wykorzystany do ataku. Skala zagrożeń wewnętrznych w firmach zatrudniających ponad 1000 pracowników pomiędzy 2018 a 2020 rokiem wzrosła* niemal o 50 proc. Jednak zdaniem eksperta ten problem dotyczy zarówno dużych, jak i małych organizacji, które równie często zgłaszają się do wyspecjalizowanych podmiotów z prośbą o przeprowadzenie analizy powłamaniowej. Aby uczynić pracowników narzędziem w swoich rękach, cyberprzestępcy wykorzystują socjotechnikę lub motywacje finansowe.

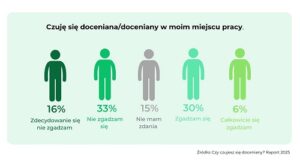

Prostym przykładem wykorzystania braku wiedzy pracownika mogą być np. reklamowe pamięci przenośne, rozdawane na różnego rodzaju konferencjach. Niestety człowiek jest tak „zaprogramowany”, że jego pierwszym pragnieniem jest zaspokojenie ciekawości. Uruchomi nośnik, zajrzy do środka, a jeśli znajdzie w nim katalog „NIE OTWIERAĆ” to… odpowiedź nasuwa się sama. Uruchomienie czegoś na takim nieznanym nośniku może spowodować, że cyberprzestępca znajdzie się wewnątrz naszego komputera, a co za tym idzie firmowej sieci – Nie można zapominać również o tym, że mówiąc brutalnie „każdy ma swoją cenę”. Grupy cyberprzestępcze działają metodycznie, skrupulatnie analizując firmę będącą przedmiotem ataku i jeśli znajdą pracownika, który nie jest zadowolony np. z tego co robi lub jak jest traktowany, przekupią go i w ten sposób mogą osiągnąć swój cel tj. przełamać zabezpieczenia IT.

– wskazuje Daniel Suchocki.

Jednocześnie jak wynika z danych, od momentu infekcji do czasu identyfikacji i powstrzymania zagrożenia upływa średnio 280 dni**. Przestępcy mogą ten okres wykorzystać na infiltrację wewnętrznych zasobów i przygotowanie ataku, którego skutki mogą okazać się katastrofalne, patrząc na to z perspektywy działalności danej organizacji.

Użytkownicy nie zawsze mają świadomość, że często jedno kliknięcie myszką dzieli ich od stania się ofiarą ataku w Internecie. Podobnie rzecz ma się z kliknięciem w treści docierające z potencjalnie zaufanego źródła, uznawanego przez użytkownika za bezpieczne. Dane pod tym względem są zatrważające. Dwie trzecie (65%) użytkowników Internetu na całym świecie, w tym dwóch na pięciu (40%) w Polsce stało się ofiarami cyberprzestępstw np. wirusów komputerowych, oszustw online czy kradzieży numerów kart kredytowych i tożsamości. A przecież przestępcy nieustannie rozwijają metody i, mówiąc szerzej, skalę swojej działalności .

– mówi Daniel Suchocki.

W tym kontekście zdaniem ekspertów warto nieustannie podnosić świadomość dotyczącą zarówno zewnętrznych, jak i wewnętrznych zagrożeń. Jak wskazuje prelegent Forum Użytkowników Stormshield bardzo ważne jest, aby organizacje nie skupiały się wyłącznie na zakupach systemów bezpieczeństwa, choć oczywiście to jedne z kluczowych zabezpieczeń, lecz także na prawidłowym kształceniu pracowników odpowiedzialnych za ich obsługę, nie zapominając przy tym o „zwykłych” pracownikach biurowych.

Niestety wiele organizacji zapomina, że ataki sieciowe często zaczynają się od pracownika, który

– wskazuje ekspert.

z punktu widzenia organizacji nie pełni strategicznej roli. Może on być jednak cenny dla cyberprzestępców, dla których istotne jest złamanie pierwszego ogniwa, bo to daje spore nadzieje na posypanie się całego firmowego łańcucha bezpieczeństwa, z ForSec. – Najlepszym podejściem jest oczywiście znalezienie równowagi pomiędzy ludźmi, ich wiedzą i oprogramowaniem, które ma chronić naszą organizację. Cykliczne kształcenie zarówno osób technicznych, jak i pracowników nieposiadających specjalistycznej wiedzy, a każdego dnia pracujących przy komputerze oraz poszerzanie ich świadomości o sposobach nowoczesnych ataków może uchronić przed zagrożeniami ich samych, a co za tym idzie całą organizacj.

Na ten problem zwraca uwagę także Aleksander Kostuch, inżynier Stormshield, wskazując opcję wewnętrznych firewalli jako pomocne rozwiązanie. Według niego wdrożenie ich do firmowej sieci należy wykonać ze względu na szacowanie potencjalnego ryzyka.

Nawet najbardziej wyedukowani pracownicy mogą popełniać błędy. Działania socjotechniczne agresorów niejednokrotnie powodowały wymierne straty. Nieumyślne działania powodują, że ataki sieciowe są możliwe do przeprowadzenia nawet wtedy, gdy firewall zabezpiecza brzeg sieci, czyli styk sieci lokalnych z Internetem. – W trakcie audytu zagrożeń bada się ryzyko w kontekście dostępu do określonych zasobów, takich jak np. dedykowane systemy SCADA, sterowniki PLC, automatyka przemysłowa, wrażliwe serwery z aplikacjami, dedykowane stanowiska dla zarządzania czy monitorowanie usług krytycznych. W tych miejscach warto zamontować dedykowane firewalle wewnątrz organizacji. Urządzenia będą wtedy automatycznie i bezobsługowo oddzielać wrażliwe zasoby od potencjalnie niebezpiecznych elementów, czyli stacji roboczych, drukarek, monitoringu CCTV i innych urządzeń IoT.

– wyjaśnia Aleksander Kostuch.

* Ponemon, 2020 Cost of Insider Threats Global Report

** IBM, 2020 Cost of a Data Breach

Modern Office Manager Informacje dla osób zarządzających w firmie

Modern Office Manager Informacje dla osób zarządzających w firmie